Сегодня патч для обновления безопасности и защиты информации на смартфонах BlackBerry Priv, который ранее был доступен для смартфонов купленных в ShopBlackBerry, стал разворачиваться на устройствах других операторов.

Размер обновления AAE298 — 20,9 Мб. Патч, приносит уровень обновления безопасности Android на 2 апреля 2016 года.

Сегодня BlackBerry опубликовала список закрытых уязвимостей в этом обновлении:

Уязвимость удаленного выполнения кода в DHCPD

Уязвимость в Dynamic Host Configuration Protocol могла позволить злоумышленнику вызвать повреждение памяти, что могло привести к удаленному выполнению кода.

CVE-2016-1503

Уязвимость удаленного выполнения кода в Mediaserver

Во время обработки данных специально сформированного файла, уязвимость в MediaServer могла позволить злоумышленнику вызвать повреждение памяти и произвести удаленное выполнение кода, как процесса MediaServer.

Уязвимость в функциональности в основной части операционной системы и нескольких приложениях, в первую очередь MMS-браузере и воспроизведении медиа.

CVE-2016-0837

CVE-2016-0838

CVE-2016-0841

Уязвимость повышения привилегий в компоненте Qualcomm RF

Уязвимость в драйвере Qualcomm RF могла позволить локальному вредоносному приложению выполнить произвольный код в контексте ядра.

CVE-2016-0844

Уязвимость повышения привилегий в IMemory Native Interface

Уязвимость повышения привилегий в IMemory Native Interface могла позволить локальному вредоносному приложению выполнить произвольный код в контексте системных приложений.

CVE-2016-0846

Уязвимость повышения привилегий в компоненте Telecom

Уязвимость повышения привилегий в компоненте Telecom могла позволить злоумышленнику подменить вызовы с любого произвольного номера.

CVE-2016-0847

Уязвимость повышения привилегий в Download Manager

Уязвимость повышения привилегий в Download Manager могла позволить злоумышленнику получить несанкционированный доступ к файлам.

CVE-2016-0848

Уязвимость повышения привилегий в процедуре восстановления

Уязвимость повышения привилегий в процедуре восстановления могла позволить локальному вредоносному приложению выполнить произвольный код в контексте системных приложений.

CVE-2016-0849

Уязвимость повышения привилегий в Bluetooth

Уязвимость повышения привилегий в Bluetooth могла привести к подключению ненадежного устройства к телефону во время начального процесса сопряжения. Это могло привести к несанкционированному доступу к ресурсам устройства, таким как подключение к Интернету.

CVE-2016-0850

Уязвимость повышения привилегий в драйвере ядра Qualcomm Video

Уязвимость повышения привилегий в драйвере ядра Qualcomm Video могла позволить локальному вредоносному приложению выполнить произвольный код в контексте ядра.

CVE-2016-2410

Уязвимость повышения привилегий в компоненте управления питанием Qualcomm

Уязвимость повышения привилегий в компоненте управления питанием Qualcomm могла позволить локальному вредоносному приложению выполнить произвольный код в контексте ядра.

CVE-2016-2411

Уязвимость повышения привилегий в System_server

Уязвимость повышения привилегий в System_server могла позволить локальному вредоносному приложению выполнить произвольный код в контексте системных приложений.

CVE-2016-2412

Уязвимость повышения привилегий в Mediaserver

Уязвимость повышения привилегий в MediaServer могла позволить локальному вредоносному приложению выполнить произвольный код в контексте системных приложений.

CVE-2016-2413

Уязвимость отказ в обслуживании в Minikin

Уязвимость отказ в обслуживании в библиотеке Minikin могла позволить атакующему временно блокировать доступ к пораженному устройству. Злоумышленник мог вызвать ненадежный шрифт для загрузки и вызвать переполнение в компоненте, который приводил Minikin к аварийным сбоям.

CVE-2016-2414

Уязвимость раскрытия информации в Exchange ActiveSync

Уязвимость раскрытия информации в Exchange ActiveSync могла позволить локальному вредоносному приложению получить доступ к личной информации пользователя.

CVE-2016-2415

Уязвимость раскрытия информации в Mediaserver

Уязвимость раскрытия информации в MediaServer могла разрешить обход мер безопасности.

CVE-2016-2416

CVE-2016-2417

Уязвимость повышения привилегий в мастере установки

Уязвимость в мастере установки могла позволить злоумышленнику обойти Factory Reset Protection и получить доступ к устройству.

CVE-2016-2421

Уязвимость повышения привилегий в Wi-Fi

Уязвимость повышения привилегий в Wi-Fi могла позволить локальному вредоносному приложению выполнить произвольный код в контексте системных приложений.

CVE-2016-2422

Уязвимость повышения привилегий в Telephony

Уязвимость повышения привилегий в Telephony могла позволить злоумышленнику злоумышленнику обойти Factory Reset Protection и получить доступ к устройству.

CVE-2016-2423

Уязвимость отказ в обслуживании в SyncStorageEngine

Уязвимость отказ в обслуживании в SyncStorageEngine могла позволить локальному вредоносному приложению вызвать цикл перезагрузки.

CVE-2016-2424

Уязвимость раскрытия информации в Framework

Уязвимость раскрытия информации в рамках компонента могла позволить приложению получить доступ к конфиденциальной информации.

CVE-2016-2426

Уязвимость раскрытия информации в BouncyCastle

Уязвимость раскрытия информации в BouncyCastle могла позволить произойти утечке ключа аутентификации.

CVE-2016-2427

Уязвимость повышения привилегий в ядре

Уязвимость повышения привилегий в ядре могла позволить локальному вредоносному приложению выполнить произвольный код в контексте ядра.

CVE-2015-1805

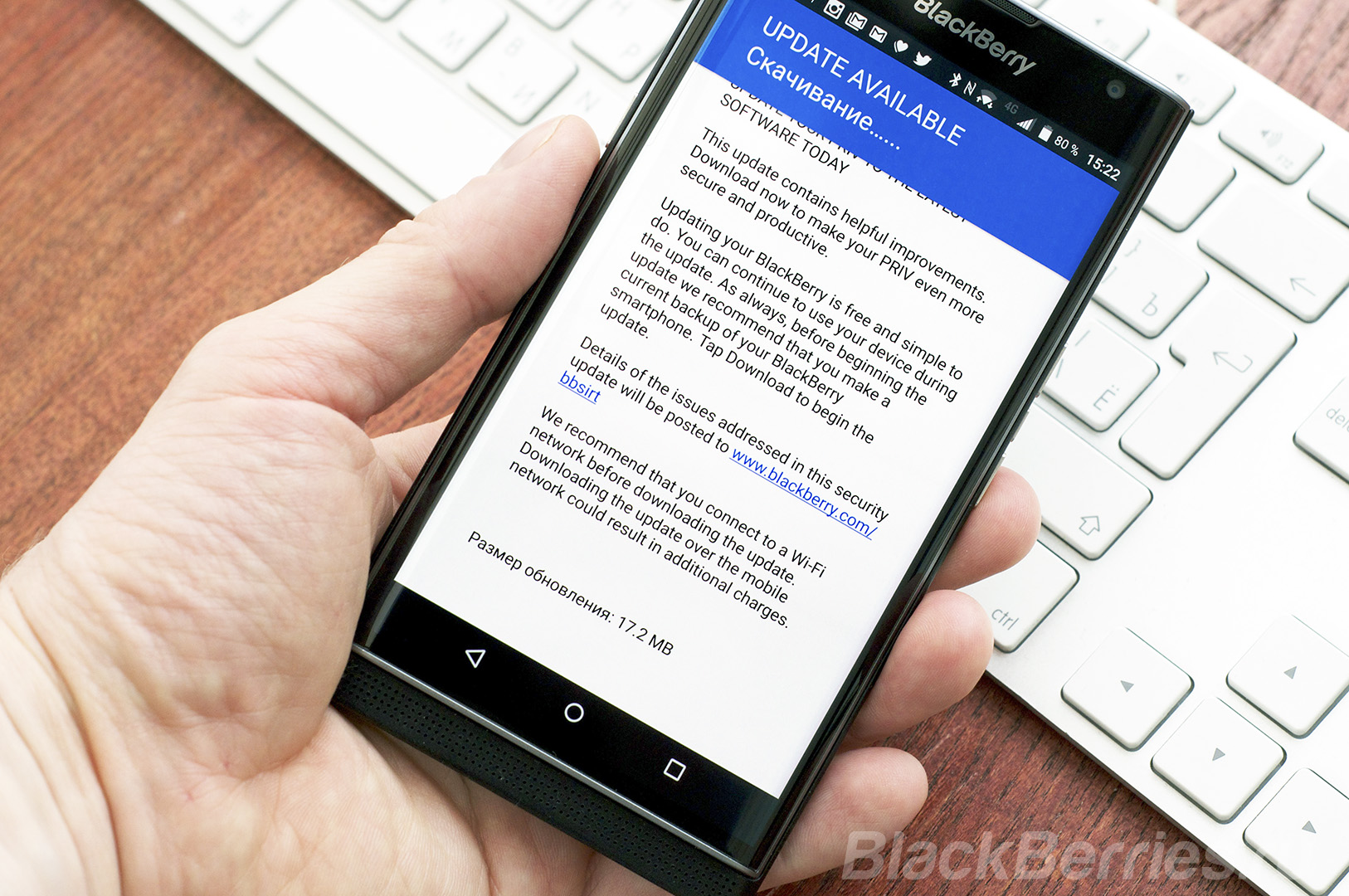

Когда обновление станет доступным для PRIV, вот как вы сможете установить его:

Подключитесь к сети Wi-Fi перед загрузкой обновления для того, чтобы избежать ненужных расходов на передачу данных.

Найдите уведомление об обновлении в центре уведомлений телефона. Вы также можете проверить наличие обновлений программного обеспечения, перейдя в Настройки -> О телефоне -> Обновление системы и нажав кнопку «Проверить наличие обновлений».

Выберите, применить обновление, и оно будет скачано в фоновом режиме. Вы можете продолжать использовать ваш PRIV в то время как он делает это.

Перезагрузите телефон, чтобы завершить процесс установки.

Android — это быстро меняющаяся, очень популярная операционная система с открытым исходным кодом, что делает его привлекательной и плодородной мишенью для злоумышленников. Команда исследования безопасности BlackBerry постоянно изучает проблемы в новых версиях программного обеспечения, чтобы найти и устранить еще больше проблем с безопасностью Android, прежде чем они смогут причинить вред.